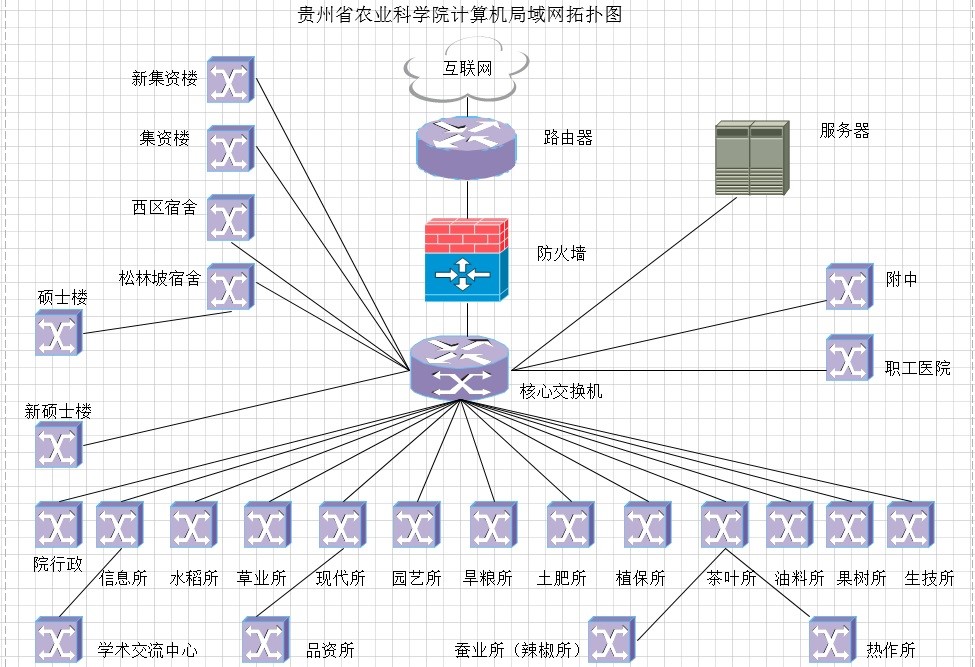

现网中服务器采用直连方式与内网核心交换机通信,且在核心交换机上未配置相应的安全管理策略,未对各网段及子网间配置相应的访问控制规则;核心交换机当前未配置相应的端口安全防御策略及数据包抑制策略,无法达到内网非法数据包等的有效管控。

4月9日信息中心报财务临时服务器公网无法访问问题,通过连续两天的排查,在4月10日找到最终问题根源为当前网络中出口路由器部分功能性故障导致财务服务器对外应用访问工作不正常。

在排查的过程中,通过对核心路由器、核心交换机以及全局网络的全面检查发现,有如下风险很高的问题:

1.3.1出口路由设备功能性故障

由于出口核心路由器工作年限过长,设备不断增多已经不足以支撑现网运行需求,同时三层交换功能已经发生故障,这次财务系统外网无法访问的主要原因就是因为三层交换功能无法正常使用所导致。现阶段为了使财务系统正常使用,将财务系统改为二层交换转发。这种行为虽然能让系统正常使用,但是安全性很低,如果出现网络攻击,将会导致内部所有系统应用瘫痪。

在两天的网络排查中,根据对网络数据包的追踪发现,农科院内网对终端设备监控不到位,很多接入网络的设备无法检测设备的运行状态。发现内网3段的园艺所下属设备,21段旱粮所下属设备中有设备发生MAC地址欺骗。造成数据包堵塞从而造成网络卡顿。由于无法检测到设备,不能查询出造成MAC地址欺骗的真正原因。

根据目前情况,所有服务器与内网终端都在一个的局域网中,没有相应的安全设备阻隔,在自带系统应用上所做的防护策略不足已支撑整个网络安全需要,内网的其他终端设备不可控,极易造成外部攻击与病毒从内网终端进入,然后渗透到服务器进行应用和系统漏洞进行扫描,进行非法攻击及病毒感染,对科研数据、财务系统数据及办公资料安全性有极大威胁。安全危险系数极高。

防火墙数量不足,现有防火墙使用年限过长

通过对机房设备进行检查,发现现网防火墙使用年限过长,软件上虽然对病毒库进行了更新,但是硬件已经老旧的防火墙未真正起到网络防护作用,导致原财务系统服务器的系统漏洞及应用漏洞被不法分子利用,并成功进行了入侵,对服务器除系统启动应用以外的所有文件及程序进行大规模感染,通过反向追踪及系统异常分析,查询到攻击源及病毒源来自于国外。

这起事件目前仅对财务系统数据进行勒索式病毒入侵感染,并在服务器内留言文本要求赎金,若对科研数据进行破坏或被不法分子窃取,损失将是不可估量。因此目前网络安全防御最为紧迫和重要。

根据农科院现在的实际需求以及未来网络规划,现在提出临时性的解决方案。

通过对客户现网进行分析,并结合现网设备对现网进行合理规划,制定此方案。

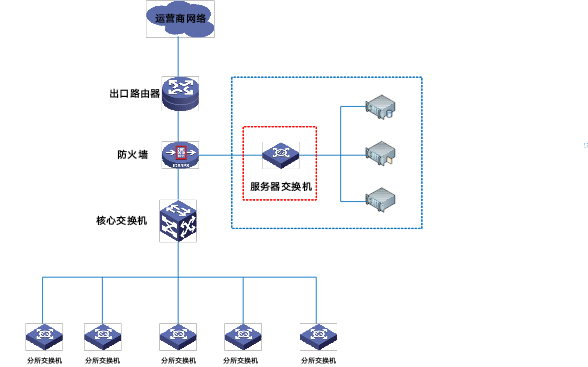

方案在原有组网上做微调,将所有服务器集中到一台新增的模块化三层交换机统一通过防火墙与各子网内的用户进行通信。

原有组网中防火墙采用透明模式部署,为最大程度保障内网安全,现对网络出口组网进行调整,由于原拓扑中防火墙设备购买时间距现在过长,设备防御特性库及授权等早已过期,且设备性能不足以支撑现有网络的网络转发性能需求,同时现网路由器设备存在部分功能性故障问题,不能满足现网微调后的运行需求,建议将防火墙更换为更为便捷的统一安全网关,并采用路由模式部署,并在防火墙规划三个区域,分别为内网信任域Trust,DMZ及unTrus,三个网域之间的网络数据通信采用acl访问控制列表规则控制,内网用户只能访问授权访问的相应服务器应用和端口。对其他非服务器对外应用的所有端口均阻断。

三个区域间的域间访问采用三层路由的方式在访问控制列表规则监控下进行,最大程度减少非安全性的直接访问,造成数据包不受控制的传播。

核心交换机对各子网根据访问和业务需求规划相应的访问规则,对非必要的直连通信数据进行阻断,最大程度保障内网网络访问安全。

开启核心交换机部分数据包抑制类的安全功能,可以有效的阻断异常广播数据包的非法传播。

1、★机标准1U设备,非X86多核硬件体系架构,固化千兆电口≥8个,千兆光口≥2个,2个USB口;

2、★内存≥2G(为防止虚假应标,提供设备界面截图),并可配置1TB硬盘;

3、★典型配置吞吐量≥1G,最大并发连接数≥500 000,用户规模≥1000终端;

4、为保证在多条外网线路情况下带宽的合理分配使用,设备必须支持多链路负载均衡;

5、为满足数据包按照用户指定的策略进行转发,必须支持策略路由(如:一个策略可以指定从某个网络发出的数据包只能转发到某个特定的接口);

6、为满足增量(补盲)网络下实现,行为/流控/认证/VPN等等需求,必须指出桥接模式;

7、★内置无线控制器功能,直接管理AP,最大支持管理64个AP,对接入点支持配置工作模式、射频参数、负载均衡。支持入侵检测、Dos攻击防御,射频智能调整;

8、支持网络资源加速,可对指定网络资源提供热点资源本地化服务。需要明确支持APP,系统补丁等的缓存;

9、★支持基于应用优化、TCP优化、数据压缩、消除冗余数据的双边加速技术,提高用户的上网体验(并提供功能配置截图)

10、★支持特定外部网络资源和内部特定用户的免认证功能。(提供设备截图)

11、★设备能够发现私接路由(或者共享软件等)共享网络的行为(提供产品界面截图)

12、★能够实时看到各级流控策略的状态:包括所属线路、瞬时速率、通道占用比例、用户数、保证带宽、最大带宽、启用状态等。(提供产品界面截图)

13、★支持通过抑制P2P流量,能够有对P2P软件进行限速从而避免流量浪费,提升外网带宽利用率(提供产品界面截图);

14、★为方便用户远程接入,设备需支持SSL VPN,并提供300路免费SSL VPN接入授权;

15、★提供有效的工信部电信设备进网许可证复印件和3C认证证书复印件并加盖厂商鲜章;

1、整机独立主控引擎插槽≥2个,独立业务插槽≥3个,系统电源槽位≥2个;提供产品清晰正、背面实物照片各1张并加盖投标专用章。

2、★为提高机房空间利用率,节约空间成本,要求采用紧凑型机框设计,设备高度<=4U,提供官网截图和链接。

3、★为了提高设备可靠性,要求设备主控板支持1+1冗余备份,电源支持N+M冗余备份、风扇支持1+1冗余备份,各组件支持热插拔,支持热补丁功能,可在线进行补丁升级。提供官网截图和链接。

4、交换容量≥40Tbps,包转发性能≥14000Mpps,提供官网截图和链接证明。

5、★为了保证业务可扩展性,要求设备支持静态路由、RIP、OSPF,支持VRRP,支持等价路由,支持策略路由,支持GRE隧道。提供官网截图和链接;

6、设备防雷不低于6KV,提供官网截图及链接并加盖投标专用章;

7、★为了方便管理,要求设备支持Console/AUX Modem/Telnet/SSH2.0 命令行配置,支持FTP、TFTP、Xmodem文件上下载管理,支持SNMP V1/V2c/V3 ,支持RMON,支持NTP时钟,支持故障后报警和自恢复,支持sFlow。提供官网截图和链接证明。

贵公网安备 52019002007123号

贵公网安备 52019002007123号